Mărește (credit: Getty Images)

Criminalii ransomware au activat rapid o vulnerabilitate ușor de exploatat în limbajul de programare PHP care execută cod rău intenționat pe serverele web, au spus cercetătorii de securitate.

Începând de joi, scanările pe internet efectuate de firma de securitate Censys au detectat 1.000 de servere infectate de o tulpină de ransomware cunoscută sub numele de TellYouThePass, în scădere de la 1.800 detectate luni. Serverele, situate în principal în China, nu își mai afișează conținutul obișnuit; în schimb, multe listează directorul de fișiere al site-ului, care arată că toate fișierele au primit o extensie .locked, indicând că au fost criptate. O notă de răscumpărare însoțită necesită aproximativ 6.500 USD în schimbul cheii de decriptare.

Ieșirea serverelor PHP infectate cu ransomware TellYouThePass. (credit: Censys)

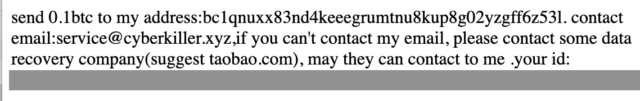

Nota de răscumpărare însoțitoare. (credit: Censys)

Când oportunitatea bate

The vulnerabilitate, urmărit ca CVE-2024-4577 și având un rating de severitate de 9,8 din 10, provine din erori în modul în care PHP convertește caracterele Unicode în ASCII. O caracteristică încorporată în Windows, cunoscută sub numele de Best Fit, permite atacatorilor să folosească o tehnică cunoscută sub numele de injectare de argument pentru a converti intrarea furnizată de utilizator în caractere care transmit comenzi rău intenționate către aplicația PHP principală. Exploit-urile permit atacatorilor să ocolească CVE-2012-1823, o vulnerabilitate critică de execuție a codului, corectată în PHP în 2012.